Jump to Настройка VPN - Для того, чтобы настроить VPN-сервер, требуется открыть консоль администратора --> Сервисы --> VPN, перевести его в состояние Включен, нажав на надпись Отключен. Включение VPN. В этом разделе находятся следующие настройки: Слушающий интерфейс - выбор. Настроить usergate 2,8. На асимитричном соединение в основном через VPN раньше было. UserGate Proxy & Firewall 6.0 VPN GOST — это сертифицированный ФСТЭК по 3 классу межсетевой экран, который может использоваться в составе. Если компьютер с UserGate подключен к нескольким локальным сетям, сервер UserGate можно настроить как маршрутизатор (router), обеспечив. У меня есть спутниковый интернет на Raduga. Способ подключения VPN. Наземный канал GPRS.

Развертывание VPN сервера в сети предприятия является более сложной задачей, чем настройка базовых служб - NAT, DHCP и файловых серверов. Перед тем как браться за дело необходимо четко представлять структуру будущей сети и задачи которые должны решаться с ее помощью. В этой статье мы затронем основные вопросы ответы на которые вы должны твердо знать еще до того, как подойдете к серверу. Такой подход позволит избежать множества типовых проблем и бездумного копирования настроек из примера, а также позволит правильно настроить VPN именно для своих задач и потребностей. Что такое VPN? VPN ( Virtual Private Network) - виртуальная частная сеть, под этой аббревиатурой скрывается группа технологий и протоколов позволяющих организовать логическую (виртуальную) сеть поверх обычной сети.

Широко применяется для разграничения доступа и повышения безопасности корпоративных сетей, организации безопасного доступа к ресурсам корпоративной сети извне (через интернет) и, в последнее время, провайдерами городских сетей для организации доступа в интернет. Какие типы VPN бывают?

В зависимости от применяемого протокола VPN подразделяются на:. PPTP (Point-to-point tunneling protocol) - туннельный протокол типа точка-точка, позволяет организовать защищенное соединение за счет создания специального туннеля поверх обычной сети. На сегодняшний день это наименее безопасный из всех протоколов и его не рекомендуется применять во внешних сетях для работы с информацией доступ к которой для посторонних лиц нежелателен.

Для организации соединения используется две сетевых сессии: для передачи данных устанавливается PPP сессия с помощью протокола GRE, и соединение на ТСР порту 1723 для инициализации и управления соединением. В связи с этим нередко возникают сложности с установлением подобного соединения в некоторых сетях, например гостиничных или мобильных операторов.

L2TP ( Layer 2 Tunneling Protocol) - протокол туннелирования второго уровня, более совершенный протокол, созданный на базе PPTP и L2F (протокол эстафетной передачи второго уровня от Cisco). К его достоинствам относится гораздо более высокая безопасность за счет шифрования средствами протокола IPSec и объединения канала данных и канала управления в одну UDP сессию. SSTP (Secure Socket Tunneling Protocol) - протокол безопасного туннелирования сокетов, основан на SSL и позволяет создавать защищенные VPN соединения посредством HTTPS. Требует для своей работы открытого порта 443, что позволяет устанавливать соединения из любого места, даже находясь за цепочкой прокси.

Для чего обычно применяют VPN? Рассмотрим несколько наиболее часто используемые применения VPN:. Доступ в интернет.

Чаще всего применяется провайдерами городских сетей, но также весьма распространенный способ и в сетях предприятий. Основным достоинством является более высокий уровень безопасности, так как доступ в локальную сеть и интернет осуществляется через две разные сети, что позволяет задать для них разные уровни безопасности. При классическом решении - раздача интернета в корпоративную сеть - выдержать разные уровни безопасности для локального и интернет трафика практически не представляется возможным. Доступ в корпоративную сеть извне, также возможно объединение сетей филиалов в единую сеть. Это собственно то, для чего и задумывали VPN, позволяет организовать безопасную работу в единой корпоративной сети для клиентов находящихся вне предприятия. Широко используется для объединения территориально разнесенных подразделений, обеспечения доступа в сеть для сотрудников находящихся в командировке или на отдыхе, дает возможность работать из дома.

Объединение сегментов корпоративной сети. Зачастую сеть предприятия состоит из нескольких сегментов с различным уровнем безопасности и доверия. В этом случае для взаимодействия между сегментами можно использовать VPN, это гораздо более безопасное решение, нежели простое объединение сетей.

Например, таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела продаж. Так как это отдельная логическая сеть, для нее можно задать все необходимые требования безопасности не влияя на работу отдельных сетей.

Настройка Vpn Сервера

Настройка VPN соединения. В качестве клиентов VPN сервера с большой болей вероятности будут выступать рабочие станции под управлением Windows, в то время как сервер может работать как под Windows, так и под Linux или BSD, поэтому будем рассматривать настройки соединения на примере Windows 7.

Мы не будем останавливаться на базовых настройках, они просты и понятны, Остановимся на одном тонком моменте. При подключении обычного VPN соединения основной шлюз будет указан для VPN сети, то есть интернет на клиентской машине пропадет или будет использоваться через подключение в удаленной сети.

Понятно, что это как минимум неудобно, а в ряде случаев способно привести к двойной оплате трафика (один раз в удаленной сети, второй раз в сети провайдера). Для исключения этого момента на закладке Сеть в свойствах протокола TCP/IPv4 нажимаем кнопку Дополнительно и в открывшемся окне снимаем галочку Использовать основной шлюз в удаленной сети.

Мы бы не останавливались на этом вопросе столь подробно, если бы не массовое возникновение проблем и отсутствие элементарных знаний о причинах такого поведения VPN соединения у многих системных администраторов. Внашей статьи мы рассмотрим другую актуальную проблему - правильную настройку маршрутизации для VPN клиентов, что является основой грамотного построения VPN сетей уровня предприятия.

Требуется помощь в настройке RRAS VPN для подключения из вне. Имеется сервер Windows 2003 Standart R2 SP2, AD, DNS, DHCP.

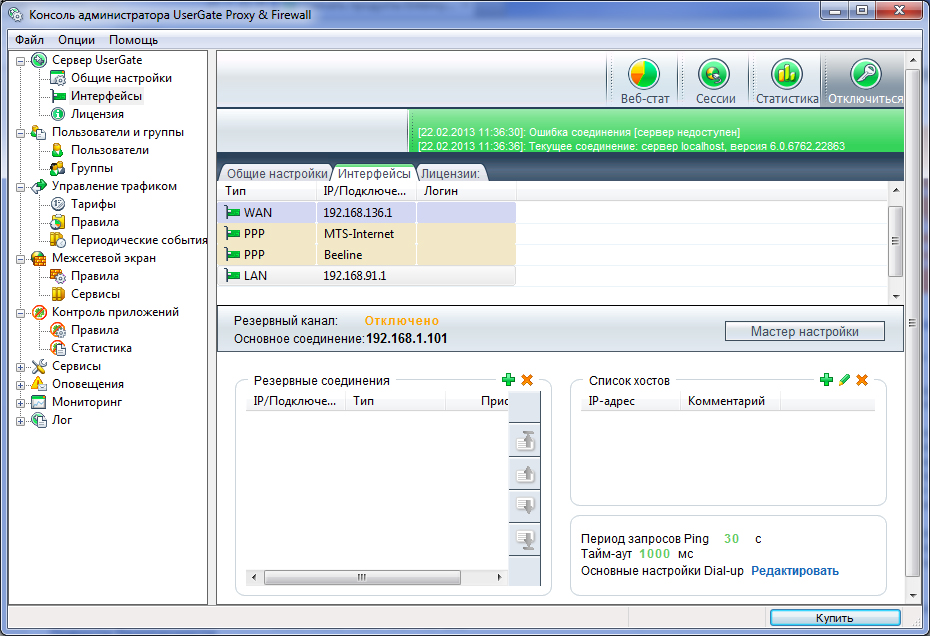

Сервер имеет одну сетевую карту с 2 IP-адресами. Шлюз прописан к ADSL-маршрутизатору D-link U-2500 (имеет IP-адрес 10.0.0.1). На сервере установлен прокси-сервер UserGate 4.2 c включенным NAT. Имеется белый IP для выхода в интернет. Я совсем не понял логику работы UG (NAT, Firewall) в Вашей реализации.

Пришлось читать Попробую объяснить как все должно быть: Схема сети: 1. Пользователь интернет - Сеть Интернет - Модем с NAT - Сервер с UG он же VPN. Конфигурация модема 1. Выполняется проброс TCP 1723 соединений по схеме 'Все соединения из интернет на TCP port 1723' - Внутренний сервер VPN (10.10.0.2) 3. Файрвол отключен (разрешено все) или настроен (разрешено нужное). Конфигурация сервера 1.

Правильно настроеный VPN сервер (где-то упоминалось что сам на себя сервер устанавливает соединение) 2. В UG в правилах NAT проброс ('Публикация ресурсов' 'NAT') НЕ НАСТРАИВАТЬ (все правила для 1723 в этих двух закладках отключить). 3. В UG в правилах файрвола создать два правила:. Разрешить все входящие TCP соединения на порт 1723 IP адреса 10.0.0.2 б. Разрешить входящие соединения на порт 1723 IP адреса 192.168.1.99 (или разрешить все для подсети 192.168.1.0/24).Или альтернативный вариант п.

3 настройки - разрешить все (хотя бы на момент настройки.) У Вас сразу должно все заработать.:) (возможно после перезагрузки.) P. Немного коментариев используется для обеспечения взаимодействия 'частной' сети с сетью интернет. В вашем случае (VPN server) его использовать НЕ НАДО т.к. Он (UG NAT) открывает и слушает порт 1723 (хотя это должен делать RRAS) Трансляцию адресов NAT необходимо настраивать только тогда когда 'сервер' находится за NATом, а не совмещен с ним. Пример сети: Пользователь интернет - Сеть Интернет - Модем с NAT - Сервер с UG с NAT - VPN сервер в локальной сети.

Как Настройка Usergate Vpn

Из мануала UG ' #NONUSER# - служит для запрещения всего, что не разрешено или для разрешения всего, что не запрещено. Это зависит от выбранного действия ( Блокировать или Пропустить). По умолчанию выбрано действие Пропустить. Если, после включения файервола, в правиле #NONUSER# выбрать действие Блокировать, то не будет работать НИЧЕГО, кроме трафика через NAT и порты, открытые через Назначение портов и Настройки прокси (HTTP, FTP, Socks прокси) в UserGate' Green. Маршрут по умолчанию на маршрутизатор D-link U-25 (внутренний IP 10.0.0.1) Судя по ipconfig /all он у Вас прописан. Дополнительно настраивать не надо 'Но из локалки соединение не проходит!' Драйвер pci ven_10ecdev_8168.

Должностные обязанности. Netstat -an должно быть нечто.1723 должно быть типа: TCP 192.168.1.99:1723 0.0.0.0:0 LISTENING TCP 0.0.0.0:1723 0.0.0.0:0 LISTENING Как в UG настроены правила? По IP или интерфейсу? (не блокирует ли он трафик от 192.168.1.0/24?) Что говорят логи файрвола? Попробуйте использовать для отслеживания подключений. Маршрут по умолчанию на маршрутизатор D-link U-25 (внутренний IP 10.0.0.1) Судя по ipconfig /all он у Вас прописан.

Дополнительно настраивать не надо 'Но из локалки соединение не проходит!' Netstat -an должно быть нечто.1723 должно быть типа: TCP 192.168.1.99:1723 0.0.0.0:0 LISTENING TCP 0.0.0.0:1723 0.0.0.0:0 LISTENING Как в UG настроены правила? По IP или интерфейсу? (не блокирует ли он трафик от 192.168.1.0/24?) Что говорят логи файрвола? Попробуйте использовать для отслеживания подключений. Green netstat -an с сервера: есть только такая строка TCP 0.0.0.0:1723 0.0.0.0:0 LISTENING других строк с 1723 портом нет Правила в UG настроены так: Публикация VPN в UG: В файрволе стоит общее правило #NONUSER# пропускать все и файрвол вообще не должен блокировать. Я совсем не понял логику работы UG (NAT, Firewall) в Вашей реализации.

Пришлось читать Попробую объяснить как все должно быть: Схема сети: 1. Пользователь интернет - Сеть Интернет - Модем с NAT - Сервер с UG он же VPN. Конфигурация модема 1. Выполняется проброс TCP 1723 соединений по схеме 'Все соединения из интернет на TCP port 1723' - Внутренний сервер VPN (10.10.0.2) 3. Файрвол отключен (разрешено все) или настроен (разрешено нужное). Конфигурация сервера 1. Правильно настроеный VPN сервер (где-то упоминалось что сам на себя сервер устанавливает соединение) 2.

Что Такое Впн

В UG в правилах NAT проброс ('Публикация ресурсов' 'NAT') НЕ НАСТРАИВАТЬ (все правила для 1723 в этих двух закладках отключить). 3. В UG в правилах файрвола создать два правила:. Разрешить все входящие TCP соединения на порт 1723 IP адреса 10.0.0.2 б.

Установить Vpn

Разрешить входящие соединения на порт 1723 IP адреса 192.168.1.99 (или разрешить все для подсети 192.168.1.0/24).Или альтернативный вариант п. 3 настройки - разрешить все (хотя бы на момент настройки.) У Вас сразу должно все заработать.:) (возможно после перезагрузки.) P. Немного коментариев используется для обеспечения взаимодействия 'частной' сети с сетью интернет. В вашем случае (VPN server) его использовать НЕ НАДО т.к. Он (UG NAT) открывает и слушает порт 1723 (хотя это должен делать RRAS) Трансляцию адресов NAT необходимо настраивать только тогда когда 'сервер' находится за NATом, а не совмещен с ним. Пример сети: Пользователь интернет - Сеть Интернет - Модем с NAT - Сервер с UG с NAT - VPN сервер в локальной сети.

Скачать Впн

Из мануала UG ' #NONUSER# - служит для запрещения всего, что не разрешено или для разрешения всего, что не запрещено. Это зависит от выбранного действия ( Блокировать или Пропустить). По умолчанию выбрано действие Пропустить. Тарзан игра на компьютер. Если, после включения файервола, в правиле #NONUSER# выбрать действие Блокировать, то не будет работать НИЧЕГО, кроме трафика через NAT и порты, открытые через Назначение портов и Настройки прокси (HTTP, FTP, Socks прокси) в UserGate' Green.